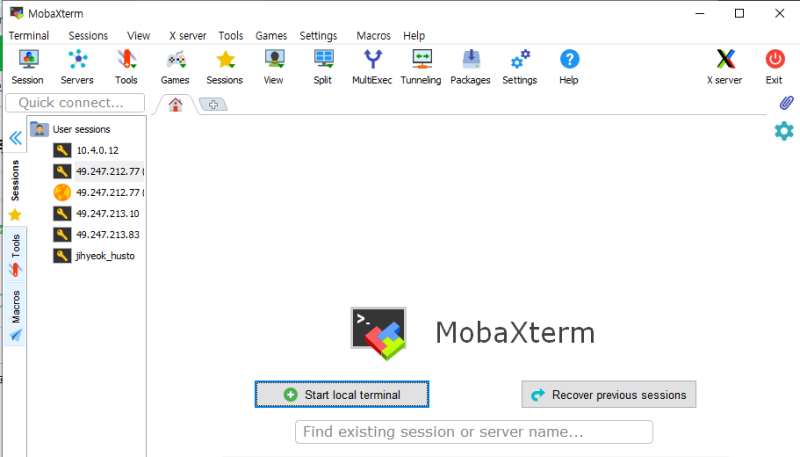

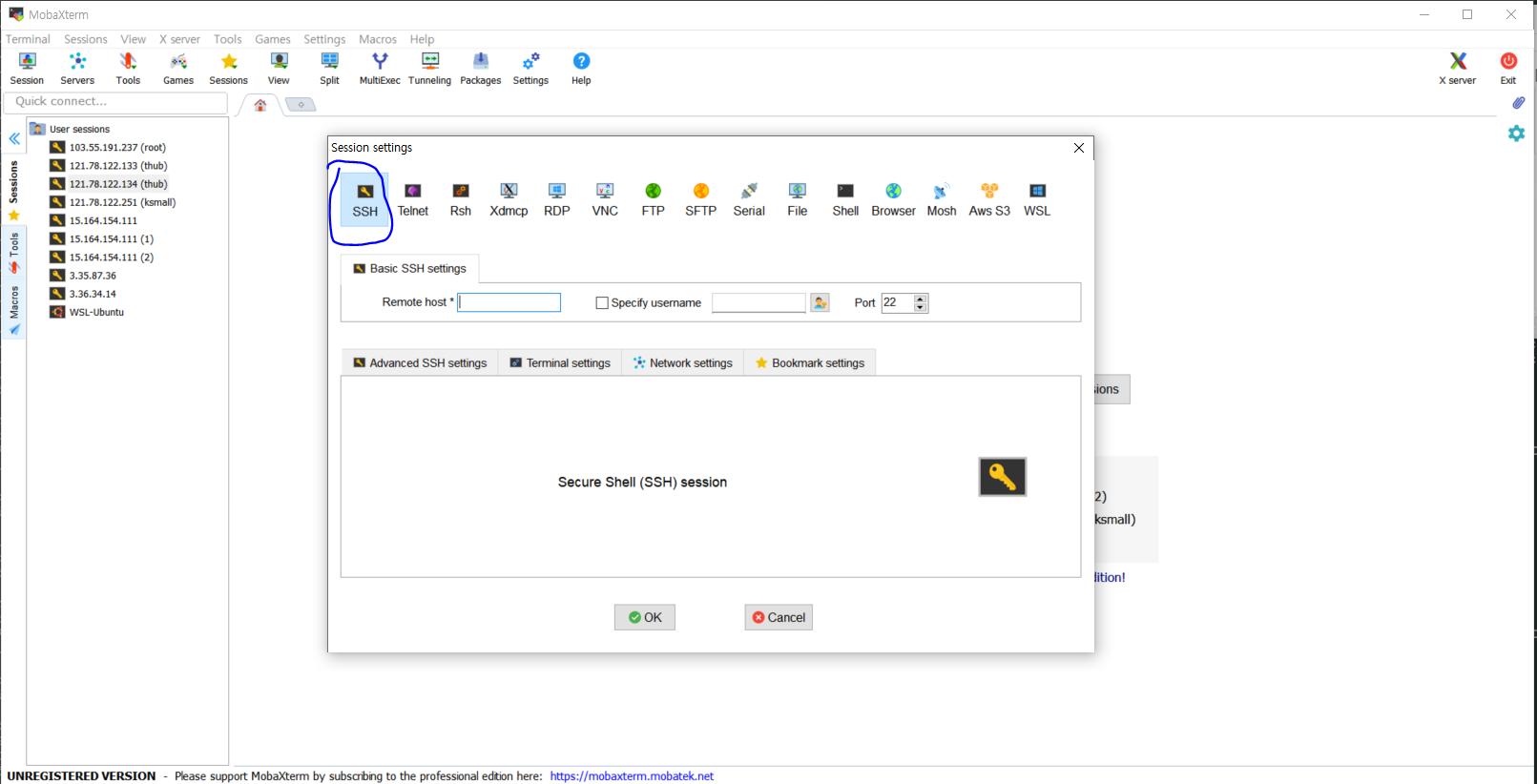

#centOS #ssh #linux #攻撃 #無作為#fail2ban #ip #遮断 #サーバー#mobaXterm#ログイン#試み#中国#ニューヨーク#login #fail #There #were #failed #login #attempts 最近ちょっと泊まっておいた家にサーバーに久しぶりにログインしましたが、

70000回のログインの試みがあったと表示される。他の作業をする前にssh攻撃防御が先だと思うので、他のブログを参考にして設定を追加する。進行は下記リンクを参考にした。https://knoow.tistory.com/166https://www.happyjung.com/lecture/2471?sca=Linux

[CentOS 7] SSHランダムログインの試みを防ぐ (Fail2Ban) > 技術資料 | ハッピージョンドットコムLinuxサーバーを公開網で使用しながらファイアウォールを使用しない場合、sshログインを継続的に試みるログが見られます。 大半が外国나····www.happyjung.com

ログインの試みip確認

ls /var/log/secure | xargs grep -E [[:digit:]+\.[:digit:]+.[:digit:]+.[:digit:]+” -o | sort | uniq

ls /var/log/secure | xargs grep -E [[:digit:]+\.[:digit:]+.[:digit:]+.[:digit:]+” -o | sort | uniq

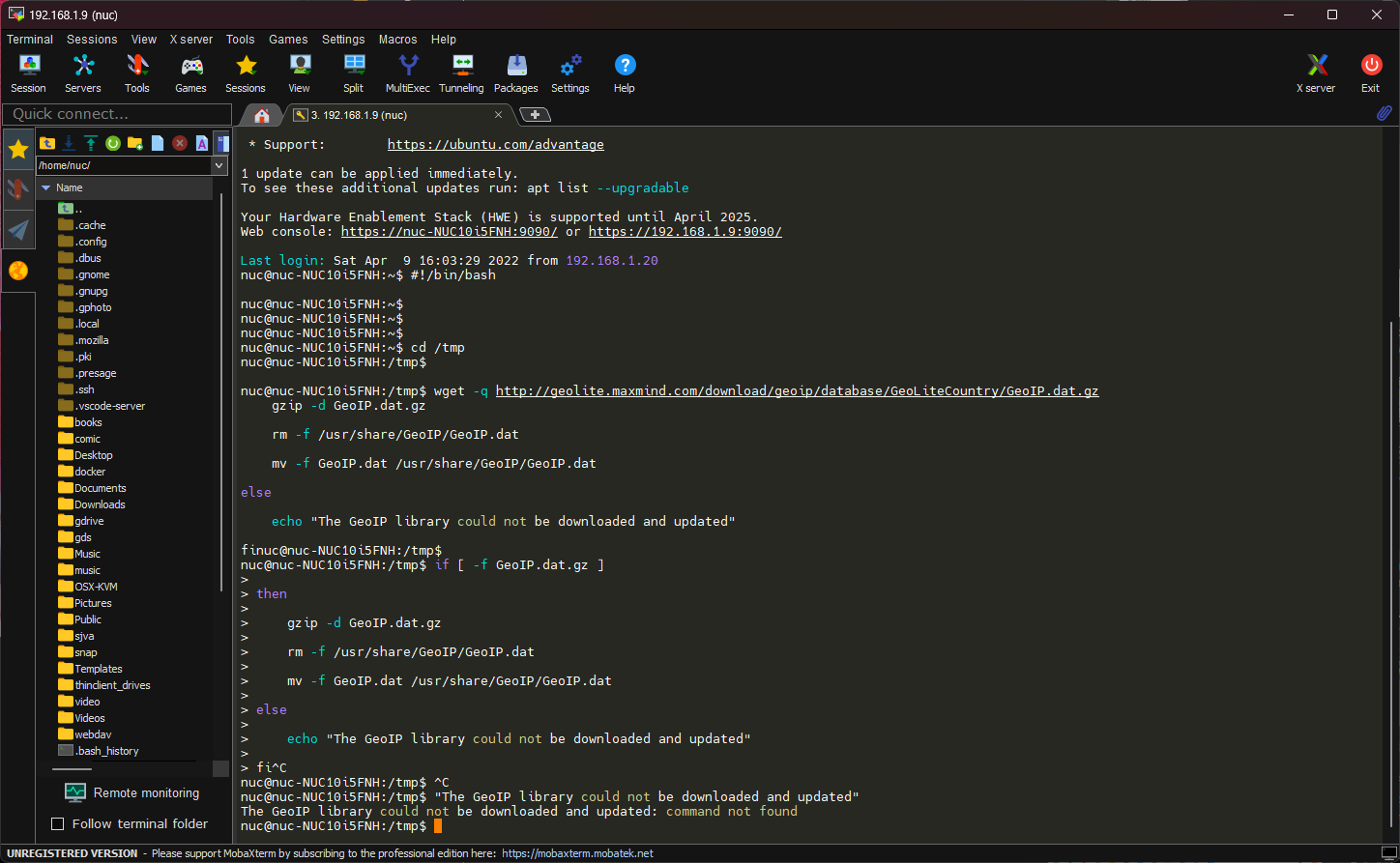

로그인 시도 ips찾아보니 국내 IP도 아닌 것들이 끝없이 나오는데, 그렇게 재생되는 서버 IP들을 무작위로 뽑아 AWS를 해킹하고 있을 텐데… 2. 최근 로그인 실패 이력을 확인해보세요last -f /var/log/btmp | 더보기보기last -f /var/log/btmp | 더보기보기last -f /var/log/btmp | 더보기보기로그인 실패 이력3. 현재 연결된 세션(로그인한 사용자)을 확인하고 연결을 끊습니다pts/0 연결을 끊었어요. 저였어요, 바보야. 1킬로 해요ps – fttyps – fttykill -9 ppid or pid???kill -9 ppid or pid???또한 스킬-KL 사용자 이름을 시도해봤지만, 루트 방법에 대해 4를 사용합니다.암호 변경은 이미 도난당했다.암호는 필수 암호로 변경되어야 합니다.5. 루트 로그인 시도만 블록으로 차단하려고 했지만 로그인 시도에서 가능한 ID가 가능한 ID와 랜덤으로 액세스하려고 하는 것 같습니다.다양한 IP가 있고, 그것은 단지 그것을 차단할 수 없는 것 같다.가장 쉬운 ID는 루트이고, 블록으로 블록으로 차단됩니다.vi /etc/http/http_configPermitRootLogin no로 수정(vi를 별도로 사용하는 방법 참조): wq로 저장service sshd 재시작service sshd 재시작제가 적용되지만 루트에 연결된 사람은 왜 루트에 연결되어 있지?현재 연결된 세션에 연결할 수 없습니다.그것은 밖으로 나와 함께 간다.나는 그것을 잘 적용했다고 생각했는데, 2 은행을 설치 후 차단해야 합니다.중간에서 사용자를 분리하고 권한을 부여합니다.엉망이었다.루트 로그인한 후 사용자에게 모든 루트 권한을 부여하지 않으면 외부 로그인 6을 차단합니다.어쨌든 세션 제한을 사용하는 유일한 유일한 유일한 유일한 사람입니다.세션 수를 제한하지 않으면 동일한 ID를 통해 동일한 ID를 통해 동일한 ID와 연결할 수 있습니다.l빗장 외에 아이디도 전부.. 넣어야 돼!!!!maxlogins 1개 은!vi/etc/pam.d/login세션이 필요한 PAM_ sessionso 추가뭐…이미 존재하는 세션은 연결이 끊지 않습니다.이미 연결된 세션이 이미 연결되어 있습니다.나는 핸드폰과 연결되어 있습니다ps-ft pts/~로 pid를 확인하고 kill -9 pid number를 모두 죽입니다7. 커맨드이력조회역사현재 사용자 명령 역사는 표시됩니다.루트를 확인했고 아직 도둑이 없어서 도둑맞지 않았거든요.아래 이미지는 새로 생성된 사용자 기록을 표시합니다.역사에서 사용 가능한 시간은 아래 링크를 참조하십시오. ggokez.tistory.com/22[centerOS] 히스토그램은 과거 사용자가 입력한 파일이 기록될 때 날짜 및 시간을 표시합니다.# 역사 명령을 사용하는 경우 기본값은 위의 목록에 표시됩니다.설정 1을 통해 날짜/시간 설정을 표시하려면 프로파일 파일을 수정하기 위해 프로파일 파일을 수정하기 위해 프로파일 파일을 수정하십시오.8. 파이썬을 설치하기 때문에 루트비 2N을 설치해야 합니다.제가 설치해서 패펠을 설치해야 합니다.yum updateyum install epel-releaseyum install fail2bans systemctl start fail2ban모든 것이 끝나면 “Created Symlink from something”이 됩니다◦ 끝9. fail2ban 설정fail2ban 공홈http://www.fail2ban.org/wiki/index.php/Main_PageFail2ban 스팸 발송자들이 이 위키에서 너무 많이 활동했기 때문에 사용자 계정을 만들 수 없습니다. 새 사용자 계정이 필요한지 메일 목록에 문의하십시오. 이해해 주시고 죄송합니다. 대부분의 공지와 토론은 메일 목록에서 진행되고 있습니다. 그리고…www.fail2ban.orgFail2ban 스팸 발송자들이 이 위키에서 너무 많이 활동했기 때문에 사용자 계정을 만들 수 없습니다. 새 사용자 계정이 필요한지 메일 목록에 문의하십시오. 이해해 주시고 죄송합니다. 대부분의 공지와 토론은 메일 목록에서 진행되고 있습니다. 그리고…www.fail2ban.orgcp /etc/fail2ban/fail.conf /etc/fail2ban/fail.localvi/etc/fail2ban/fail.localcp /etc/fail2ban/fail.conf /etc/fail2ban/fail.localvi/etc/fail2ban/fail.local영어를 읽고 싶은 댓글을 풀 수 있습니다.[ enabled] = 1(예: = 1(c) 블록) 차단되지 않은 = 1(예: 내 이메일 = 1(예: 내 이메일 my 1(c) 차단) 차단) -수정씨는 고정되면 시스템CT/log/v2b/log/log/v2b.log/log/v2b.log/log/log/v2bbbbbbbbbb이렇게 끝났지만 충분하지 않으면 차단 로그를 보충할 수 있습니다.cat /var/log/fail2ban.log | grep INFO | tail -n 30cat /var/log/fail2ban.log | grep INFO | tail -n 30감옥을 수정한 후에 확인(Nay타임)을 변경할 수 있지만, 이 목록에 추가되지 않은 경우, N)를 확인할 수 있습니다.남쪽표 -L -n남쪽표 -L -n///////////////// 추가 SSH 기본 포트가 22입니다.일반적으로 공격이 22년에 시작되므로 SSH 기본 포트를 먼저 변경할 수 있도록 방화벽을 먼저 방화벽을 변경할 수 있습니다.// 방화벽 – 영구적인 -존= 공용 – 포트 번호/ = 공용 22 포트 번호/ = 공개 – 포트 번호/ =22/ μm/p://facepublic22/p://facereload22/// firewall-cmd –permanent –zone=public –add-port=public 포트 번호/premove// 기존 22개 포트 firewall-cmd –permanent –zone=public –remove-port=22/firewall-cmd –premove/premove를 허용합니다.vi /etc/ssh/sshd_config // sshd 설정 변경 파일vi /etc/ssh/sshd_config // sshd 설정 변경 파일아마도 22 포트가 22일지라도, 22로 연결되어 있을 것이다.# 이 파티션 22에서 포트 번호를 변경하고 저장하십시오.SSHD 서비스를 다시 시작합니다.service sshd 재시작service sshd 재시작service sshd 재시작22번 항구는 문을 잘 닫았습니다하지만… 원하는 포트에서 시간 초과가 발생합니다.더 이상 할 수 없기 때문에, 나는 그것을 루트에 직접 연결했습니다.보니 구성에 포트를 변경하고 SSHD 서비스를 재시작할 때 오류가 발생했습니다.systemctl status sshd // check statuscode=false, status=255OpenSSH의 코드는 다음과 같습니다.이 경우 추가적인 se manage 작업이 필요합니다.포트 관리 – 원하는 포트 / / /t/t/tp/t/tc/t/tc/t/t/t/tcp/tcp/snc/t/t/tsemanage port -l | grep 원하는 포트 //가 semanage port -a-tsh_port_t-pcp와 겹치는지 확인합니다. // semanage port -l | grep ssh_port_t // port check netstat -prn | grep LISTEN sshd //// mystartshid 시스템에 대한 원격 LISTEN sshd / sshd // 연결을 확인합니다잘 연결되어 있습니다